ISMS-P 의무화 확대·심사 강화 : 준비 로드맵 [1편]

![ISMS-P 의무화 확대·심사 강화 : 준비 로드맵 [1편]](/content/images/size/w2000/2026/01/------1.png)

왜 지금 ISMS-P 준비가 다시 중요해졌나

의무화 대상 확대/심사 강화 흐름 요약

Q1. ISMS-P 의무화 확대/강화, 지금 무슨 일이 벌어지고 있나요?

A. 핵심은 두 가지입니다.

- 의무화 확대(대상 확대) 논의가 ‘시점’까지 언급되기 시작

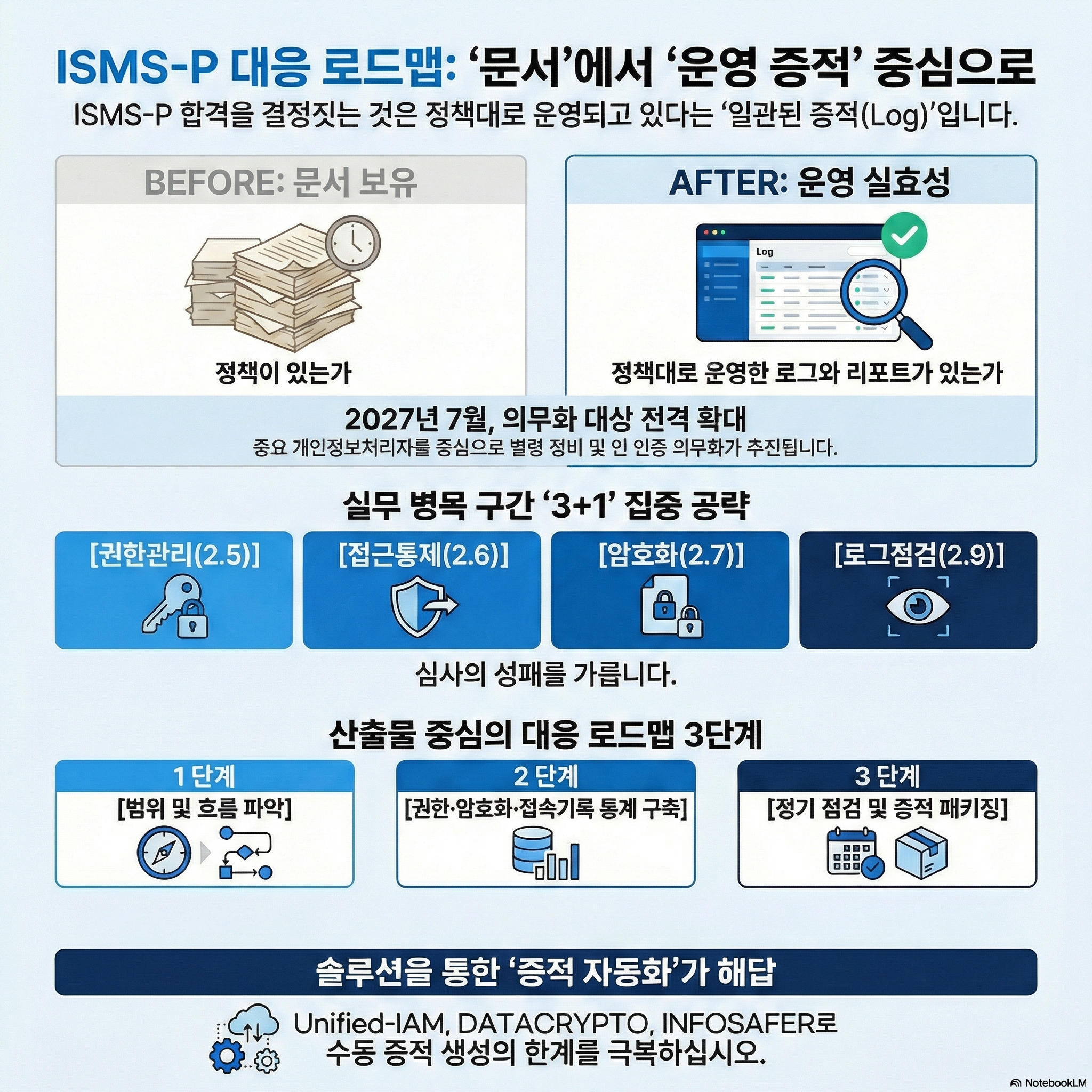

- 최근 보도에 따르면, 정부가 ‘중요 개인정보처리자’를 중심으로 2027년 7월부터 ISMS-P 인증 의무화를 추진하고, 상반기 중 법령 정비 계획도 함께 언급했습니다. - 심사 관점이 “문서 보유”에서 “운영 실효성”으로 더 강하게 이동 중

- 이제 ISMS-P 준비는 “정책·절차 문서를 잘 만드는 프로젝트”가 아니라, 정책대로 실제 운영되고 있다는 증적(로그/이력/승인/점검 리포트)이 일관되게 쌓이는 프로젝트로 이해하는 게 안전합니다.

정리하면, ISMS-P는 ‘서류 프로젝트’가 아니라 ‘운영 증적 프로젝트’입니다.

서류보다 운영 증적이 중요해지는 이유

Q2. ISMS-P가 정확히 뭐고, 어떤 조항/근거에 연결되나요?

A. IISMS-P는 정보보호(ISMS) + 개인정보보호(PIMS)를 통합 관점에서 심사하는 인증입니다. 공식 안내 기준으로 인증기준 구조는 크게 아래처럼 구성됩니다.

1) 관리체계 수립 및 운영(16개)

2) 보호대책 요구사항(64개)

3) 개인정보 처리단계 요구사항(21개)

법/제도적으로도 ISMS-P는 명확한 근거를 갖습니다. 예를 들어 ISMS-P는 정보통신망법 제47조, 개인정보보호법 제32조의2, 그리고 관련 고시 체계와 연결되어 운영됩니다.

또한 현재 제도에서도 ISMS 의무대상 구간이 존재하며, 기업은 필요에 따라 ISMS 대신 ISMS-P를 선택(대체)하는 방식으로 범위를 가져가기도 합니다.

Q3. ISMS-P 심사에서 왜 운영 증적이 점점 더 중요해졌나요?

A. 개인정보보호법은 안전조치 의무를 규정하면서, 내부관리계획 수립뿐 아니라 접속기록 보관 등을 포함한 기술적·관리적 조치를 요구합니다.

그리고 더 구체적으로는 「개인정보의 안전성 확보조치 기준」 제8조에서 접속기록 보관 및 점검이 명시되어 있습니다.

- 원칙적으로 접속기록 1년 이상 보관

- 일정 조건(예: 대규모 처리, 민감/고유식별 처리 등)에 해당하면 2년 이상 보관

그래서 심사에서 질문은 보통 이렇게 바뀝니다.

- “정책이 있나요?” → (기본)

- “정책대로 운영했나요?” → (핵심)

- “운영했다는 증적(승인 이력/접속기록/점검 리포트/조치 결과)이 있나요?” → (합격/불합격을 가르는 지점)

결론적으로, 문서와 운영증적이 일치해야 합니다. 문서만으로는 더 이상 방어가 어렵습니다.

ISMS-P 대응 ‘3+1’로 단순화하기

Q4. ISMS-P 인증기준에서, 실무가 가장 많이 막히는 구간은 어디인가요?

A. 실무에서 병목이 가장 크게 생기는 구간은 보통 아래 4개의 영역입니다.

- 2.5 인증 및 권한관리 : 계정/권한/특권계정, 승인·회수, 감사 이력

- 2.6 접근통제 : 서버/DB/앱 접근경로 통제, 예외 승인/통제

- 2.7 암호화 적용 : 암호화 범위 + 키 관리 + 운영 이력

- 2.9 운영관리(로그/점검) : 접속기록 수집·보관·점검·리포팅, 이상징후 대응

이 4개 영역이 중요한 이유는 단순합니다. 심사관이 운영 증적을 제일 쉽게 확인할 수 있는 곳이기 때문입니다.

준비 로드맵 10단계

Q6. ISMS-P 준비 로드맵(10단계), 무엇부터 하면 되나요?

A. 아래 10단계를 산출물(증적) 중심으로 진행하면 ISMS-P 대응이 빨라집니다.

- 범위 설정: 어떤 서비스/시스템이 ISMS-P 범위인지 확정

- 자산·처리흐름 정리: 개인정보처리시스템/DB/연계 구간 흐름도 작성

- 계정 현황 수집(2.5): 임직원/협력사/시스템/공용/특권 계정 포함

- 권한 정책 정리(2.5): RBAC, 최소권한, 승인/회수 기준

- 접근통제 설계(2.6): 접근경로 정리 + 예외 승인(긴급/장애)

- 암호화 범위 확정(2.7): 저장/전송/백업/연계 + 예외 기준

- 키 관리 원칙(2.7): 분리, 접근통제, 변경/폐기/복구 절차

- 접속기록 체계(2.9): 수집항목/보관기간/위변조 방지/접근통제

- 정기 점검·리포트(2.9): 월/분기 점검, 조치 이력 남기기

- 증적 패키징: 정책 문서 + 운영 이력 + 점검 리포트 + 개선 조치 묶음화

바로 써먹는 체크리스트

셀프체크 15문항

Q7. 우리 조직이 지금 당장 체크해야 할 “ISMS-P 셀프 체크 질문”은?

A. 아래 질문에 “예/아니오”로 답하면, ISMS-P 준비 우선순위가 바로 보입니다.

- ISMS-P 범위(서비스/시스템)가 문서로 확정되어 있나요?

- 개인정보처리시스템/DB/연계 구간이 포함된 처리흐름도가 있나요?

- 권한 부여/변경/회수에 대해 승인 이력(운영 증적)이 남나요? (2.5)

- 특권계정(관리자) 사용 시 사유/승인/세션 기록이 남나요? (2.5)

- 협력사/외주 인력 접근이 정책+로그로 통제되나요? (2.5/2.6)

- DB/서버/업무시스템 접근경로가 정리돼 있고 예외 접근 승인 절차가 있나요? (2.6)

- 개인정보/중요정보 암호화 적용 범위가 정의되어 있나요? (2.7)

- 암호키의 생성/보관/배포/파기 절차가 운영되나요? (2.7)

- 개인정보처리시스템 접속기록이 요구기간 이상 보관되나요?

- 접속기록을 정기적으로 점검하고, 결과 리포트가 남나요?

피앤피시큐어는 이렇게 실현합니다.

1) 2.5 인증 및 권한관리 : 승인/회수/특권이 남아야 합니다

- 계정 라이프사이클 관리 : DB/서버 계정 생성·잠금·삭제 등 이력 관리(운영증적)

- 공용/공유 계정 사용자 식별 : 보안계정 기반으로 사용자를 식별하고, 필요 시 추가 인증을 결합

- 특권계정 통제 : 최소 인원 부여 + 결재/승인 프로세스 + 사용 이력(감사로그)

- 접근권한 검토 증적 : 권한 부여/변경/회수 이력을 감사로그로 제시

2) 2.6 접근통제 : 접근경로와 예외승인이 구조화돼야 합니다

- 게이트웨이 기반 접근통제 : 서버/DB 접근을 게이트웨이(프록시) 경유로 설계하고, Direct Access를 정책으로 통제

- DB 접근통제 + 마스킹 : 사용자/서버/응용프로그램 식별 기반으로 정책 통제, 필요 시 컬럼 마스킹으로 노출 최소화

- 원격접근(재택/외주) 통제 강화 : 원격 환경에서 사용자 상태/부재/비인가 접근 징후 탐지 후, 정책에 따라 통제(락/세션 종료 등) 연계

3) 2.7 암호화 적용 : 범위 + 키 + 이력이 세트입니다

- 암호화 적용(커널 레벨 등) : 애플리케이션 수정 부담을 낮추는 방식의 암호화 구성 + 운영 이력(정책/변경 로그)

- 암호키 관리 체계 : 키 접근권한 최소화/분리, 키 사용 이력 기록으로 오남용 통제

4) 2.9 로그/접속기록/점검 : 보관이 아니라 점검 루틴이 합격을 가릅니다

- 접속기록 누락 없는 수집 : 개인정보처리시스템/정보시스템/업무시스템의 접속기록을 수집 및 관리

- 보관·보호·신뢰성 : 보관정책, 접근통제, 접근 이력으로 위·변조/오남용 리스크 축소

- 감사 및 소명 : 이상징후 검토 + 조치 결과까지 남겨 운영 증적 완성

마무리

이번 편에서는 ISMS-P 준비가 문서 프로젝트에서 운영 증적(로그·이력·점검 리포트) 프로젝트로 바뀌고 있다는 흐름을 정리했습니다. 다음 편부터는 심사에서 지적이 가장 많이 집중되는 구간별로, 무엇을 운영하고 무엇을 증적으로 남겨야 하는지를 실무 기준으로 설명합니다.

- 2편 Unified-IAM : ISMS-P 2.5(인증 및 권한관리) - 권한 부여·변경·회수의 승인 흐름, 특권계정 통제, 감사 이력(누가/언제/왜/무엇을)까지 심사관이 요구하는 증적을 만드는 방법

- 3편 DATACRYPTO : ISMS-P 2.7(암호화 적용) - 암호화 적용 범위(저장/전송/백업/연계) 확정부터, 키 생성·보관·배포·폐기 운영 절차와 로그까지 범위+키+운영을 한 번에 정리

- 4편 INFOSAFER : 접속기록 보관·점검을 운영 증적으로 만들기 - 접속기록 수집 항목/보관기간/위·변조 방지, 정기 점검 루틴과 리포트/조치 이력까지 서류가 아닌 로그로 소명하는 방법

- 5편 통합 제안 : ISMS-P 대응 패키지- 2.5/2.7/접속기록·점검을 연결해, 인증 대응을 정책+운영+증적 패키지로 빠르게 완성하는 방법