ISMS-P 대응 [마지막편] 통합 대응 패키지 : 통제–증적–운영 3축으로 끝내기

![ISMS-P 대응 [마지막편] 통합 대응 패키지 : 통제–증적–운영 3축으로 끝내기](/content/images/size/w2000/2026/02/ISMS-P_PNPSECURE-Package.png)

ISMS-P 준비를 하다 보면 이런 순간이 옵니다. 인증기준에 맞춰 문서를 다 만들어놨는데도, 막상 심사나 내부 점검에서 같은 질문이 반복됩니다.

“권한은 어떻게 승인하고 회수하나요?”, “암호화는 어디까지 적용되어 있나요?”, “접속기록은 점검하고 있나요?”

결국 문제는 문서가 아니라 운영입니다. ISMS-P 대응은 통제(정책·설정) + 증적(제출물) + 운영(반복 루틴)이 한 세트로 돌아가야 합니다.

그리고 그 운영을 가장 빠르게 정리하는 방법이 권한–암호화–접속기록 3축으로 단순화하는 것입니다.

이번 편에서는 ISMS-P 대응에 지친 실무자가 바로 이해하고, 내부 설득과 도입 검토까지 연결할 수 있도록

① 한 장 매핑표, ② 조직 유형별 적용 시나리오, ③ 도입 지원 프로세스까지 묶어 정리했습니다.

ISMS-P 대응의 본질: 통제 + 증적 + 운영

Q1. ISMS-P 대응을 하다 보면 왜 권한, 암호화, 로그가 계속 엮여서 문제로 터지나요?

A. 심사에서 보는 건 항목별 체크가 아니라 전체 흐름이기 때문입니다.

- 권한이 제대로 승인·회수되어야 누가 접근 가능한지 통제가 됩니다.

- 암호화는 적용 여부뿐 아니라 범위 정의와 키 운영까지 갖춰져야 데이터 보호가 완성됩니다.

- 접속기록은 단순 저장이 아니라 점검과 조치, 리포트 결재까지 있어야 운영 증적이 됩니다.

셋 중 하나라도 빠지면 나머지 두 축이 있어도 설명이 흔들립니다.

ISMS-P가 힘든 이유는 항목 수가 아니라, 운영 체계를 하나로 묶어야 한다는 점입니다.

Q2. 통제 + 증적 + 운영을 통합한다는 게 실제로 무엇을 의미하나요?

A. 손으로 만드는 증적을 자동으로 쌓이는 증적으로 바꾸는 것입니다.

- 통제: 정책 문서 + 시스템 설정(권한/암호화/로그 정책)

- 증적: 승인 이력, 점검 리포트, 접근/키/로그 기록 등 제출물

- 운영: 그 증적이 매달/매분기 반복 생성되는 루틴

ISMS-P가 막히는 순간은 대부분 증적을 엑셀로 수작업하고, 운영을 사람 기억에 맡길 때입니다.

그래서 결론은 단순합니다. 증적이 자동으로 쌓이는 구조가 필요합니다.

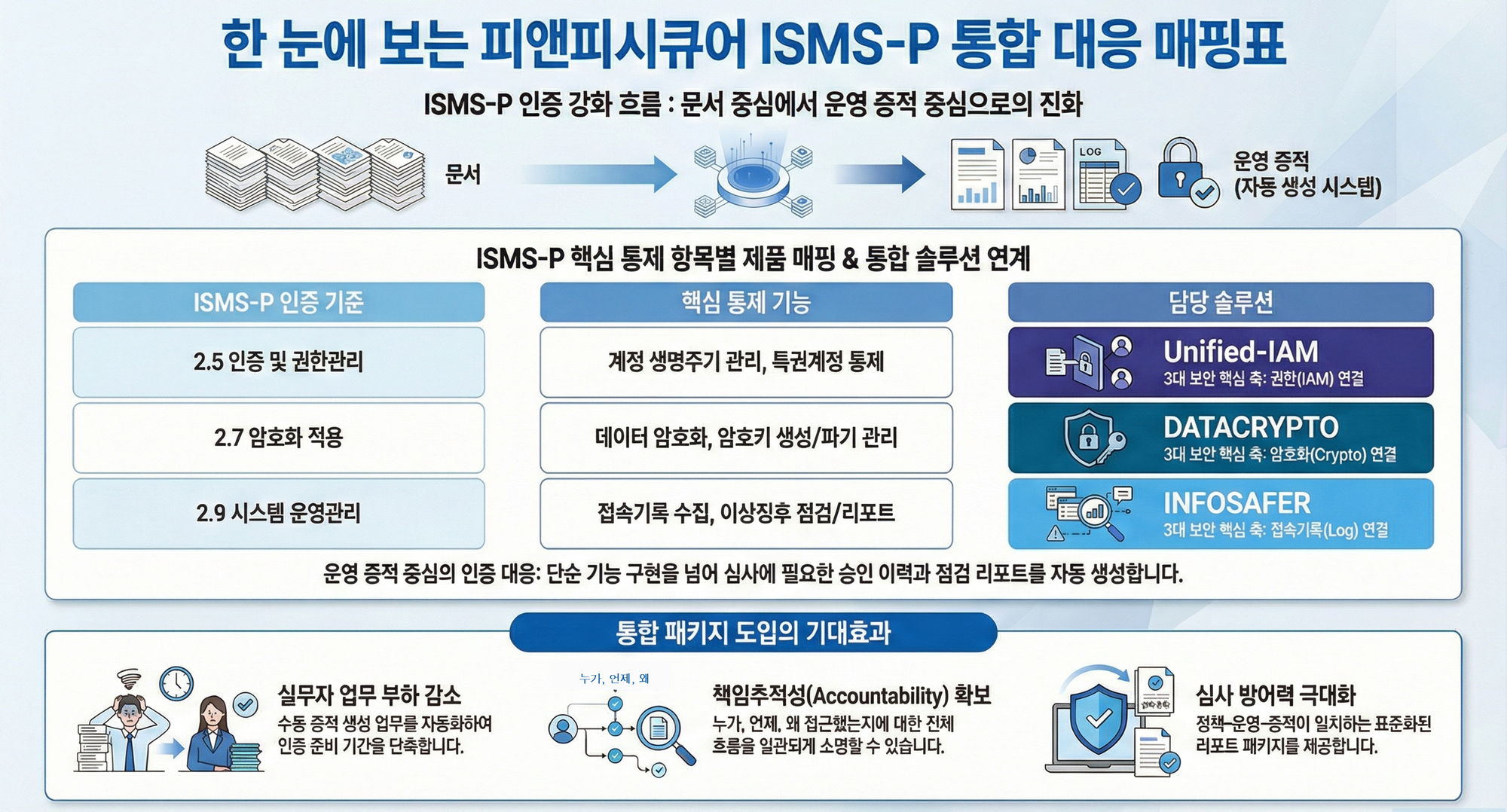

한 눈에 확인하기 : “통제 → 증적 → 담당 솔루션”

ISMS-P 대응이 복잡하게 느껴지는 이유는 해야 할 일이 항목별로 흩어져 있기 때문입니다.

아래처럼 통제 –필요 증적–솔루션 역할을 연결하면 의사결정이 빨라집니다.

1) 권한관리 및 특권계정

- 통제에서 확인되는 질문 : 누가 어떤 권한을 왜 갖고 있으며, 승인과 회수는 통제되는가

- 심사에서 보고 싶은 증적 : 요청/승인/부여/회수 이력, 정기 권한검토 리포트, 특권 작업 승인 이력

- 담당 솔루션 : Unified-IAM(DBSAFER)

- 산출물 예시 : 권한 라이프사이클 이력, 분기 재승인 리포트, 특권계정 목록/승인 기록

2) 접근통제 실무 연계(원격/외부자/예외)

- 통제에서 확인되는 질문 : 어떤 경로로 어디까지 접근 가능한가, 예외는 관리되는가

- 심사에서 보고 싶은 증적 : 접근 경로/정책, 예외 승인, 외부자 통제 이력

- 담당 솔루션 : Unified-IAM(DBSAFER) + 운영정책

- 산출물 예시 : 접근정책 문서, 예외 승인대장, 외부자 접근 만료/회수 이력

3) 암호화 적용 및 키 관리

- 통제에서 확인되는 질문 : 무엇을 어디서 어떻게 암호화하며 키는 누가 관리하는가

- 심사에서 보고 싶은 증적 : 암호화 범위 정의서, 예외 리스크 수용, 키 접근권한/로그, 키 교체·폐기·복구 절차

- 담당 솔루션 : DATACRYPTO

- 산출물 예시 : 암호화 범위 템플릿, 키 관리대장, 키 접근 로그, 키 로테이션 운영 기록

4) 접속기록 수집–점검–리포트

- 통제에서 확인되는 질문 : 로그는 누락 없고 신뢰 가능하며, 점검이 운영되는가

- 심사에서 보고 싶은 증적 : 보관/보호 정책, 월간 점검 리포트, 이상징후 탐지 및 조치 이력

- 담당 솔루션 : INFOSAFER

- 산출물 예시 : 표준 리포트, 이상징후 룰 세트, 월간 점검 결재본, 조치 이력

핵심은 “제품 3개”가 아니라, 권한–암호화–접속기록을 하나의 운영 루틴으로 묶어 증적이 자동으로 쌓이게 만드는 것입니다.

조직 유형별 적용 시나리오 3가지

Q3. 공공/기관은 무엇부터 잡아야 바로 효과가 보이나요?

A. 계정 관리를 자동화하고, 접속기록 점검 리포트를 고정하는 게 가장 빠릅니다.

외부자/협력사 계정이 많은 경우 만료 시 계정 삭제나 권한 회수가 늦어지기 쉽고, 사고가 나면 책임추적이 가장 먼저 요구됩니다.

- Unified-IAM(DBSAFER): 계정 라이프사이클 관리, 만료/퇴직자 계정 관리

- INFOSAFER: 외부자 활동을 월간 점검 리포트로 증적화

외부자 권한 관리와 정기 점검 결재 리포트가 잡히면, 감사/심사 대응 부담이 빠르게 줄어듭니다.

Q4. 민간 대기업은 왜 특권계정이 항상 골칫거리인가요?

A. 시스템이 늘수록 특권계정이 늘고, 승인 근거와 작업 로그가 흩어지기 때문입니다.

한 번 지적되면 다음 심사에서도 반복되는 대표 영역이 특권계정입니다.

- Unified-IAM(DBSAFER) : 특권계정과 고권한 권한을 분리하고 승인 절차 강화, 정기 재승인 리포트 자동화

- DATACRYPTO : 키 운영까지 함께 정리해 암호화 지적 가능성까지 동시에 낮춤

포인트는 승인 근거 + 작업 이력 + 재승인 리포트가 자동으로 나온다는 것입니다.

Q5. 클라우드 하이브리드는 왜 ISMS-P 대응이 더 어렵게 느껴지나요?

A. 데이터와 키와 로그가 서비스마다 흩어지기 때문입니다.

- DATACRYPTO: 암호화 범위를 확장하고 키 운영을 중앙화

- Unified-IAM(DBSAFER): 접근권한과 승인 흐름을 표준화해 클라우드 특유의 복잡도를 낮춤

하이브리드의 정답은 분산된 운영을 한 흐름으로 묶는 것입니다.

도입 지원 프로세스

: 진단 → 설계 → 적용 → 증적정리 → 심사 자료화

Q6. 시간이 없는데 무엇부터 시작해야 가장 빨라요?

A. “심사 제출물”을 먼저 확정하는 방식이 가장 빠릅니다.

진단 단계에서 아래 3개를 기준 산출물로 먼저 확정합니다.

- 권한 이력/재승인 리포트(Unified-IAM)

- 암호화 범위 템플릿 + 키 운영 증적(DATACRYPTO)

- 접속기록 정기 점검 리포트(INFOSAFER)

그리고 그 산출물이 자동으로 나오도록 설계·적용을 진행합니다.

마지막에 제출 폴더 구조로 묶으면, 심사 대응은 자료화 작업으로 끝납니다.

체크리스트 : 손으로 만드는 증적이 아직 남아 있나요?

ISMS-P 대응이 막막한 이유는 할 일이 많아서가 아니라, 운영 증적을 수작업으로 만들고 있기 때문입니다.

권한 이력, 암호화 범위, 접속기록 점검 리포트가 자동으로 쌓이게 만들면 심사는 훨씬 단순해집니다.

Unified-IAM(DBSAFER) + DATACRYPTO + INFOSAFER 조합은 바로 그 자동화를 목표로 한 ISMS-P 통합 대응 패키지입니다.

사전 진단 미팅과 데모로 조직 유형에 맞는 적용 시나리오를 빠르게 확인해 보세요.

마무리

ISMS-P는 문서만 잘 만들면 끝나는 일이 아니라, 운영이 돌아가야 통과됩니다.

권한과 접근이 통제되고, 암호화와 키 운영이 설명 가능하며, 개인정보 접속기록을 누락 없이 모아 정기 점검·리포트로 남기는 것까. 통제·증적·운영이 한 세트로 갖춰져야 합니다.

PNPSECURE는 이 과정을 더 빠르고 확실하게 만들기 위해

Unified-IAM(DBSAFER)로 권한/특권계정 운영 증적을 만들고, DATACRYPTO로 암호화 범위와 키 운영을 정리하며, INFOSAFER로 접속기록 수집–보관–점검–리포트를 자동화하는 ISMS-P 통합 대응 패키지를 제공합니다.

우리 조직은 어디부터 시작해야 하는지, 어떤 범위가 효율적인지, 제출용 운영 증적은 어떤 형태로 묶어야 하는지까지 함께 보고 싶다면 홈페이지를 통해 문의해 주세요.