피앤피시큐어, BPF도어 대응체계 마련···서버 내부서 비정상 행위 탐지

서버 접근통제 ‘디비세이퍼 AM’·서버 비정상 행위 탐지 ‘서버 에이전트’ 통해 탐지

무자각 지속인증 적용해 권한없는 공격자의 이상행위 정확하게 탐지

데이터넷, 김선애 기자, 2025.11.10

피앤피시큐어는 BPF도어 대응 체계를 서버 접근 통제 솔루션 ‘디비세이퍼 AM(DBSAFER AM)’와 서버 에이전트(Server Agent)를 통해 대응한다고 10일 밝혔다. 디비세이퍼 AM은 중앙에서 인증, 권한, 정책 설정을 담당하고, 서버 에이전트는 각 서버에서 해당 정책을 기반으로 비정상 통신을 실시간 감시·차단함으로써 BPF도어 등 은밀하게 잠복해 악성행위를 하는 멀웨어를 차단할 수 있다.

통신사 해킹에 사용된 BPF도어는 리눅스 시스템에 잠입해 네트워크·호스트 방화벽을 우회하면서 수년간 탐지되지 않고 데이터를 유출한다. 이 공격은 정상 서비스 포트를 사용하거나 포트 노킹, SSH 터널링, iptables NAT 조작, 루프백 우회 등 다양한 기법을 병행해 기존 보안 체계로 식별하기 어렵다.

이에 피앤피시큐어는 디비세이퍼와 서버 에이전트를 이용해 악성코드를 제거하는 기술을 고객에게 제공하고 있다. 신규·추가 요청이 접수되면 즉시 패치를 제공한다. 금융, 공공, 제조 등 주요 고객사 서버 환경에서도 안정적으로 운영 중이며, 실제 침입 시도 탐지 사례도 보고되고 있다.

서버간 마이크로세그멘테이션 구축

피앤피시큐어가 제공하는 서버 에이전트는 서버 접속과 명령을 통제하는 호스트 보안 모듈이다. 서버 내부에서 동작하며, 주기적인 위험 분석과 비정상 행위 감시를 통해 보이지 않는 침투와 명령 실행을 실시간 제어한다.

서버 간 마이크로세그멘테이션을 통해 정책에 정의된 경로와 행위만 허용하고, 그 외 이동이나 실행은 즉시 차단한다. 운영계정과 분리된 보안계정(추가 인증)을 강제해 최소권한과 승인 절차를 일관되게 적용하며, 해커를 포함한 미인증 사용자의 서버 간 이동과 명령 수행을 구조적으로 봉쇄한다.

계정이 유출되더라도 허용 경로·보안계정·정책 검증을 통과하지 못하면 2차 피해로 확산되지 않는다. 세션의 명령, 파일 접근, 정책 위반 이력은 모두 상세하게 로깅돼 추적과 감사를 보장한다.

무자각 지속인증(ICA) 기술을 연동할 경우, 명령 입력 순간 사용자의 물리 입력과 얼굴을 동시에 검증해 일치할 때만 실행이 이뤄진다. 이를 통해 계정 탈취, 원격 명령 주입, 세션 탈취를 설계 단계에서 원천 차단할 수 있다.

특히 BPF도어의 활성화를 유도하는 ‘매직 패킷’을 원천적으로 차단함으로써, 서버에 악성코드가 잠입했더라도 명령어 실행 자체를 불가능하게 만든다. 이는 일반적인 보안 제품이 침입 이후 로그 분석에 머무는 것과 달리, 공격 실행 단계를 원천적으로 차단하는 업계 최초의 구조적 대응 체계다.

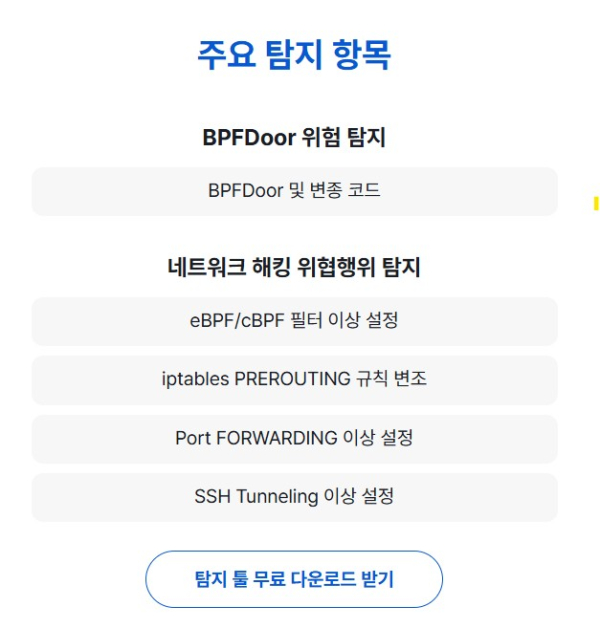

한편 피앤피시큐어는 무료 서버 위험 탐지 툴 ‘피앤피시큐어 서버 위협 탐지(PNPSECURE Server Threat Detector)’ 솔루션을 홈페이지를 통해 제공하고 있다. 누구나 사용할 수 있는 이 도구는 BPF도어 및 변종 악성코드 탐지는 물론, BPF 필터 설정 이상, IP테이블 프리라우팅 조작, 포트 포워딩·SSH 터널링 설정 등 다양한 위협 요소를 포괄적으로 점검한다. 이를 통해 보안 담당자는 침입 여부를 사전에 진단하고, 실시간 차단은 디비세이퍼 AM과 서버 에이전트를 통해 수행할 수 있다.

▽ 기사 본문 보기